Identity and Access Management (IAM): Definition, Aufgaben und Funktionen

Identity and Access Management – klingt komplex, ist aber kein Hexenwerk. Mit IAM können Sie Ihre Mitarbeitenden authentifizieren und autorisieren. Einheitlich, sicher und konsequent. Und in Kombination mit einer HR Software ergeben sich weitreichende Vorteile für HR, IT und Mitarbeitende. Welche das sind, was IAM umfasst, wie wichtig es für die Abwehr von Cyberangriffen ist und warum Sie auf ein IAM-System setzen sollten.

Integrieren Sie Ihr IAM in Personio und arbeiten Sie noch effizienter.

Identity and Access Management (IAM) – die Definition

Identity und Access Management (IAM) ist ein zentraler Begriff aus der Informationstechnologie. Die Definition in einem Satz: IAM regelt sämtliche Prozesse und Anwendungen, die bei der Identitäts-, Rollen- und Zugriffsverwaltung einer Organisation zum Einsatz kommen – und zwar zentral.

Was heißt das konkret? Im digitalen Zeitalter werden die Datenmengen täglich größer – mit weitreichenden Folgen für Unternehmen. Die müssen die Daten ihrer Geschäftspartner und Kunden, vor allem aber auch ihrer Mitarbeitenden managen und verwalten – immer verbunden mit der Identität eines Nutzers (Identity) sowie dessen Zugriffsrechten (Access) auf verschiedenen Plattformen und Systemen.

Ein Identity and Access Management sorgt also für zwei Dinge:

1. dass die Nutzer sich zweifelsfrei authentifizieren können (Wer bin ich?) 2. dass sie auf der Basis ihrer Rolle im Rollen- und Rechtesystem autorisiert werden, die für sie relevanten Systeme, Ressourcen und Applikationen zu nutzen (Was darf ich?)

Auf einen Blick – das leistet Identity und Access Management

Identity Management stellt sicher,

dass Nutzer (z.B. Mitarbeitende, Kunden etc.) zu einem bestimmten Zeitpunkt bei ihrem Zugriff auf Ressourcen (z. B. Daten, Dokumente, Applikationen etc.) exakt jene Zugriffsoptionen besitzen, um ihre Arbeit erledigen zu können.

Access Management stellt sicher,

dass Nutzer über Intranet, Extranet oder über ein Single Sign-On (SSO) auf diese Ressourcen zugreifen können – und zwar unabhängig vom Gerät (Smartphone, Tablet, Laptop etc.).

dass nur autorisierte Nutzer Zugriff auf die Ressourcen haben.

Die Bedeutung von Identity and Access Management hat mit der Globalisierung, dem rasanten Wachstum mobiler Endgeräte wie Smartphones und Tablets sowie durch den zunehmenden Einsatz von Datenclouds zugenommen.

HR und IAM – ein direkter Draht

Stellen Sie sich vor, dass Sie als HR zum Monatsbeginn eine Vielzahl neuer Mitarbeitender gleichzeitig in verschiedenen Niederlassungen, in der Zentrale und in einer Auslandsdependance onboarden müssen. Die Neuen brauchen zum Start nicht nur ihre funktionsfähige Hardware, sondern benötigen von Tag 1 an den jeweils individuellen Zugriff auf wichtige Systeme, z. B. den Employee Self Service, auf abteilungsspezifische Laufwerke oder bestimmte Applikationen, ohne IAM wäre diese zentrale Zuordnung und Verwaltung von Nutzerrechten und Zugängen quasi unmöglich.

Und wenn Sie als HR nicht exakt prüfen und nachvollziehen können, welche Mitarbeitenden mit welchen Rechten auf welche Bereiche der im Unternehmen eingesetzten Tools zugreifen können, gibt es über kurz oder lang ein Problem. Denn hierbei gelten Compliance-Regeln. Im Rahmen des Identity and Access Managements bedeutet Compliance die Einhaltung aller gesetzlicher Vorgaben und Regularien im Bereich von Benutzern und deren IT-Zugriffsrechten.

So laufen Ihre IAM-Prozesse reibungslos

Mit automatisierten Workflows stellen Sie sicher, dass jeder Mitarbeitende die passenden Zugriffsrechte bekommt und dabei mit nur einem Klick auf nötige Seiten zugreifen kann – alles rechtssicher und für jede:n total einfach.

Workflows mit Personio erstellenVorteile von IAM-Systemen

Neben Compliance- und Security-Aspekten leisten IAM-Tools weiterhin einen nicht zu unterschätzenden Beitrag zur Produktivitätssteigerung, da die Mitarbeitenden ohne Sicherheitsbedenken oder Sicherheitseinschränkungen über alle Systeme hinweg arbeiten können. Zeitverzögerungen durch manuelle Eingaben entfallen. Neue Mitarbeitende sind dank Provisioning (Zuweisung von Zugängen und Berechtigungen) sofort produktiv und einsatzfähig. De-Provisioning (Entzug) gewährleistet, dass gekündigte Mitarbeitende mit ihrem Austritt weder Zugriffe noch Berechtigungen haben.

Zusätzlich senken IAM-Systeme die Kosten für den Datenschutz. Auch die HR profitiert durch die Anbindung von IAM an HR Software von automatisierter Erledigung simpler, aber wichtiger Verwaltungsprozesse. Der Fokus kann somit auf strategische Aufgaben gelegt werden.

Aufgaben und Hauptfunktionen von Identity and Access Management

IAM hat eine zentrale Aufgabe: Es weist einem Nutzer eine digitale Identität zu – bestehend aus Authentifizierung und Autorisierung.

Ein neuer Mitarbeitender wird zunächst authentifiziert. Dafür gibt es verschiedene Verfahren, etwa durch Benutzername und Passwort oder durch ein Multi-Faktor-Verfahren, bei dem zusätzliche Merkmale abgefragt werden. Die darauf folgende Autorisierung erteilt dem Mitarbeitenden dann Zugriff auf bestimmte Daten und Ressourcen, häufig basierend auf festgelegten Regel- oder Rollenkonzepten.

Daraus ergibt sich dann wiederum

die Pflege

die Aktualisierung und

die Überwachung

dieser Identität während des gesamten sog. Access Lifecycles eines jeden Mitarbeitenden im Unternehmen. Damit dies einwandfrei funktioniert, sollten Unternehmen kompetente IAM-Systeme bzw. IAM-Tools einsetzen.

Warum Identity and Access Management für HR so wichtig ist

Neben der Einhaltung geltender gesetzlicher Richtlinien zur sicheren und verfügbaren Datenspeicherung personenbezogener Daten bietet Identity and Access Management vor allem HR einen weiteren gewaltigen Vorteil. Integrieren Sie Ihre Identitäts- und Zugriffsverwaltung in Ihre HR Software und schlagen Sie so zwei Fliegen mit einer Klappe.

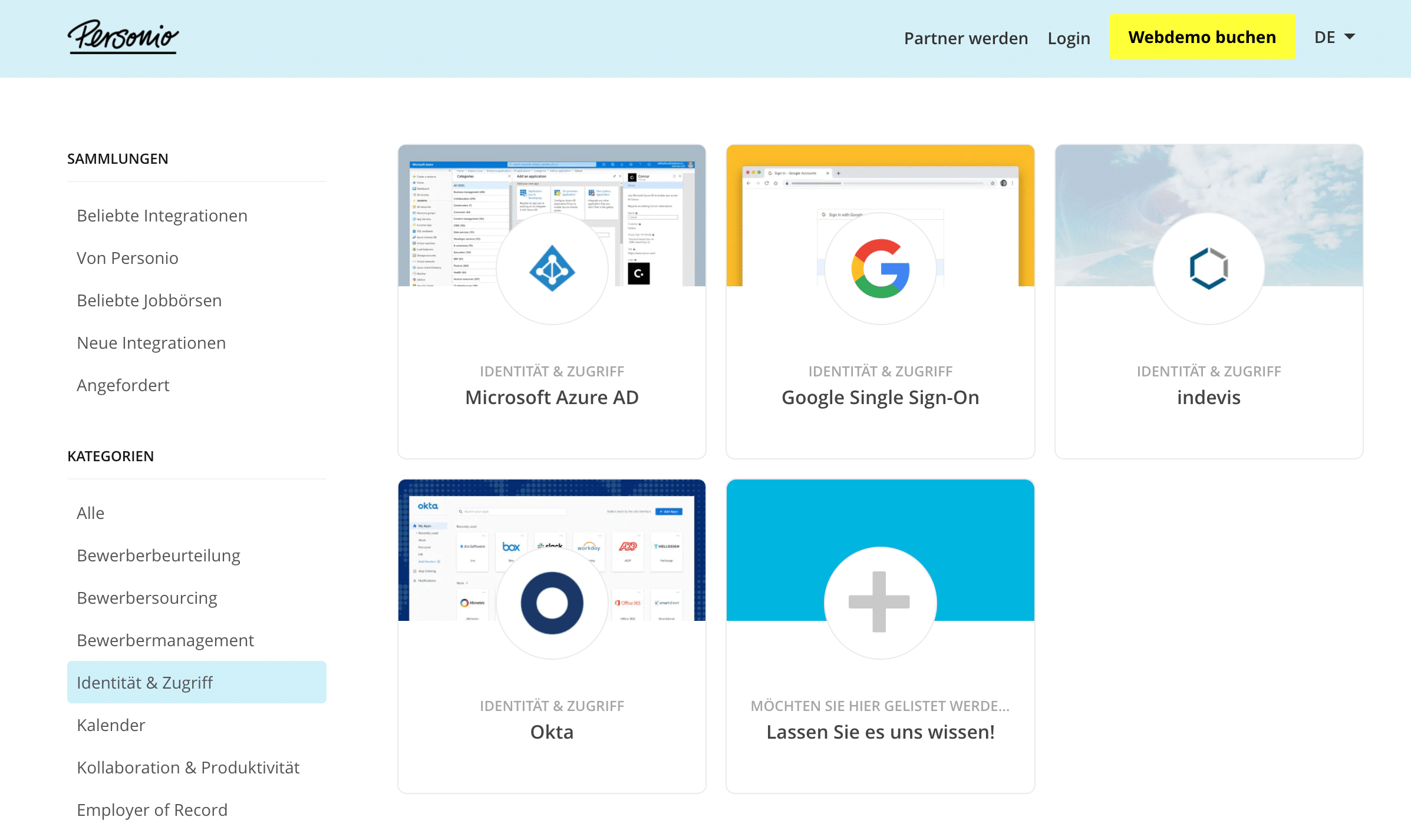

1. IAM-Tools wie z.B. Active Directory, Okta, Microsoft Azure oder auch Google Single Sign-On können nach einer Integration alle personenbezogenen Daten direkt aus der HR-Software ziehen und verfügen damit immer über aktuelle Daten – beim Onboarding, Offboarding oder auch bei einem Rollenwechsel eines Mitarbeitenden in der Organisation.

2. Die Datensynchronisierung gewährleistet, dass keine Sicherheitsprobleme entstehen können, etwa, weil ein Mitarbeitender die Abteilung gewechselt hat, aber versehentlich immer noch Zugriff auf seine „alten“ Datenpools hat.

Damit zeigt sich: IAM ist kein isoliertes IT-Projekt, sondern muss unternehmensweit verstanden und auch gelebt werden. Letztlich zum Vorteil und zur Sicherheit der gesamten Organisation.

So integrieren Sie Ihr IAM in Personio – und halten Sie alle Daten automatisch aktuell.

Automatisierte Workflows erleichtern Ihr IAM

Ob Google Single Sign-On oder Microsoft Azure AD: Verknüpfen Sie Personio mit einem unserer Integrationspartner und sorgen Sie so für sichere sowie einfache IAM-Prozesse.

IAM-Integrationen kennenlernenCyber Security und IAM

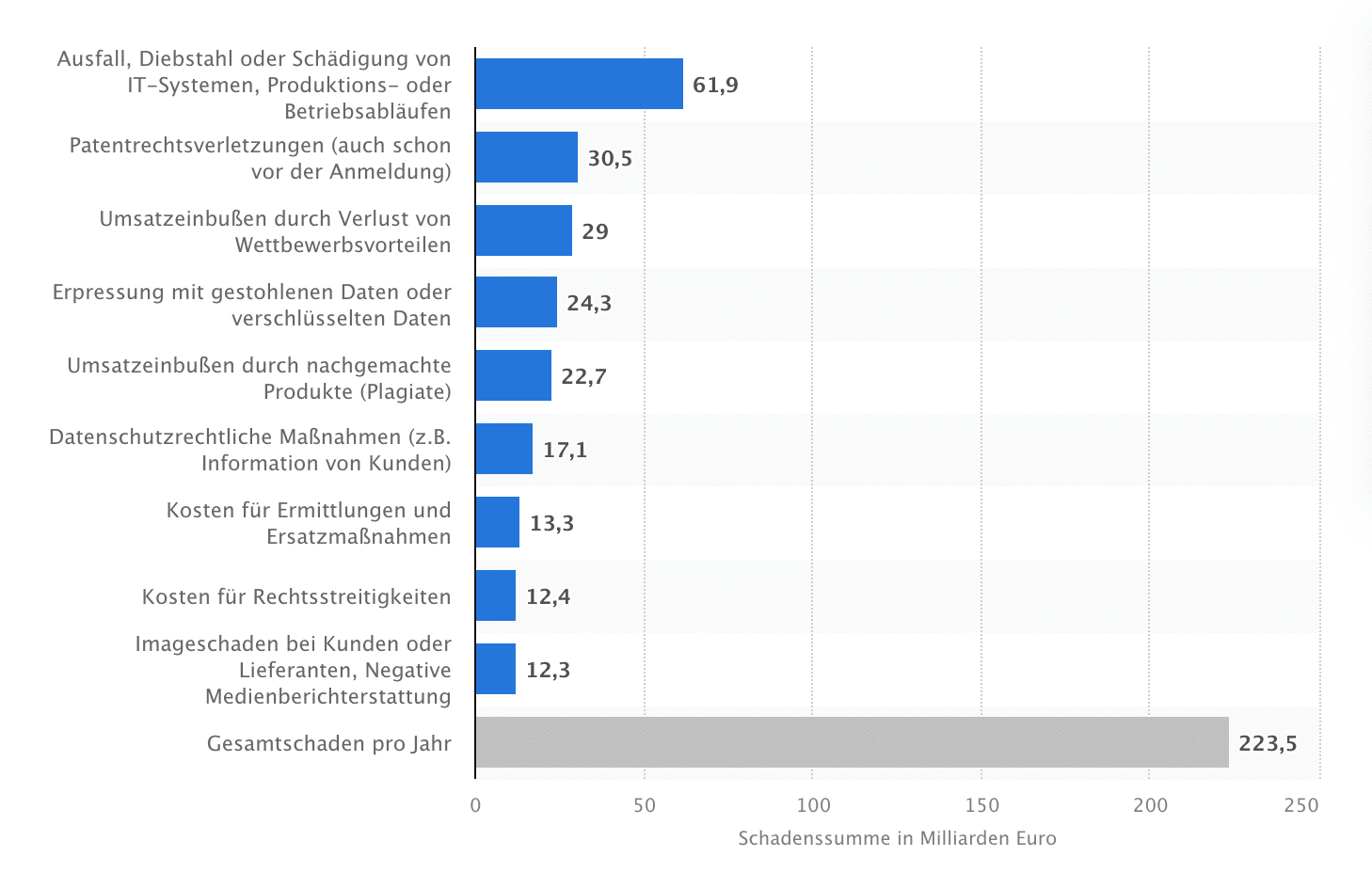

Apropos, Sicherheit. Wo Datenschätze liegen, da sind Datenräuber nicht weit weg. Und die sorgen für immense wirtschaftliche Schäden. Das zeigt ein Blick in eine Bitkom-Erhebung aus dem Jahr 2021. Demnach entstanden Unternehmen in Deutschland 24,3 Milliarden Euro Schaden durch Erpressung mit gestohlenen oder verschlüsselten Daten.

Quelle: statista

Durch hybride Arbeitsmodelle, Home-Office-Programme, aber auch durch eine stärkere Vernetzung mit Kunden und Partnern stehen Unternehmensdaten unter höherem Angriffsdruck von außen.

IAM kann schützen. Es ist ein elementarer und kritischer Baustein der IT-Security-Strategie – geht es hier doch um die dauerhafte hohe Sicherheit von Nutzerdaten in Verbindung mit IT-Zugriffsrechten. Deshalb sollten Sie Ihre Unternehmensdaten unbedingt mittels IAM gegen externe Angriffe schützen, damit Hacker nicht in das Unternehmensnetzwerk eindringen können. Ein Identity and Access Management sorgt für unternehmensweite Zugangsregeln und -richtlinien. Und zwar ohne Ausnahmen, die zu gefährlichen Lücken führen können.

Identity and Access Management – Software, Tools und Systeme

Damit Identity and Access Management sicher, einfach und zentral gehandhabt werden kann, setzen Unternehmen verstärkt auf IAM-Systeme bzw. eine IAM-Softwarearchitektur. In der Regel bestehen diese Systeme aus mehreren Komponenten.

Diese Komponenten können Tools und Technologien sein, mit denen die Administratoren alle Identitäten und Zugriffe für ein Unternehmen abbilden und managen können. Damit wird auch sichergestellt, dass sowohl die Compliance-Richtlinien des eigenen Unternehmens als auch externe Regeln wie die EU-Datenschutzgrundverordnung eingehalten werden.

Identity and Access Management-Systeme enthalten technologische Möglichkeiten, mit deren Hilfe u. a. Passwörter vergeben, Reportings erstellt oder auch Userrechte vergeben und wieder entzogen werden können. In modernen Systemen kommt dabei verstärkt auch Künstliche Intelligenz, Machine Learning oder auch biometrische Elemente (Fingerabdruck, Gesichtserkennung, Iris-Scan) zum Einsatz – weil reine Kombinationen aus Nutzernamen und Passwort in einer zunehmend von Cybercrime bedrohten Wirtschaft nicht mehr ausreichen.